Scritto da Elmec Updates Team

Spesso la parola backup è abusata. Avere una strategia di backup non vuol dire solo implementare la duplica del dato, ma perché il backup possa considerarsi efficace è indispensabile predisporre una serie di elementi e avere qualcuno che li sappia gestire. Per quanto possa risultare noiosa è un’attività indispensabile in caso di malfunzionamenti, guasti o attacchi ransomware.

Indice dei contenuti

Restore del dato nell’era del Cybercrime

Quando parliamo di backup spesso sentiamo abusare il termine come sinonimo della business continuity che è sicuramente una delle funzionalità del backup, ma non l’unica. Avere un backup efficace vuol dire innanzitutto avere la possibilità di fare un restore di dati in caso di necessità, nell’era in cui i dati stessi sono il bene più prezioso delle aziende. Fare un restore a sua volta significa avere la certezza che il dato duplicato, sia arrivato a destinazione, che sia arrivato senza corruzioni, nel posto giusto e in maniera consistente, quindi leggibile. Ecco perché l’attività del backup non andrebbe sottovalutata specialmente nell’epoca in cui viviamo dove il cybercrime è sempre dietro l’angolo.

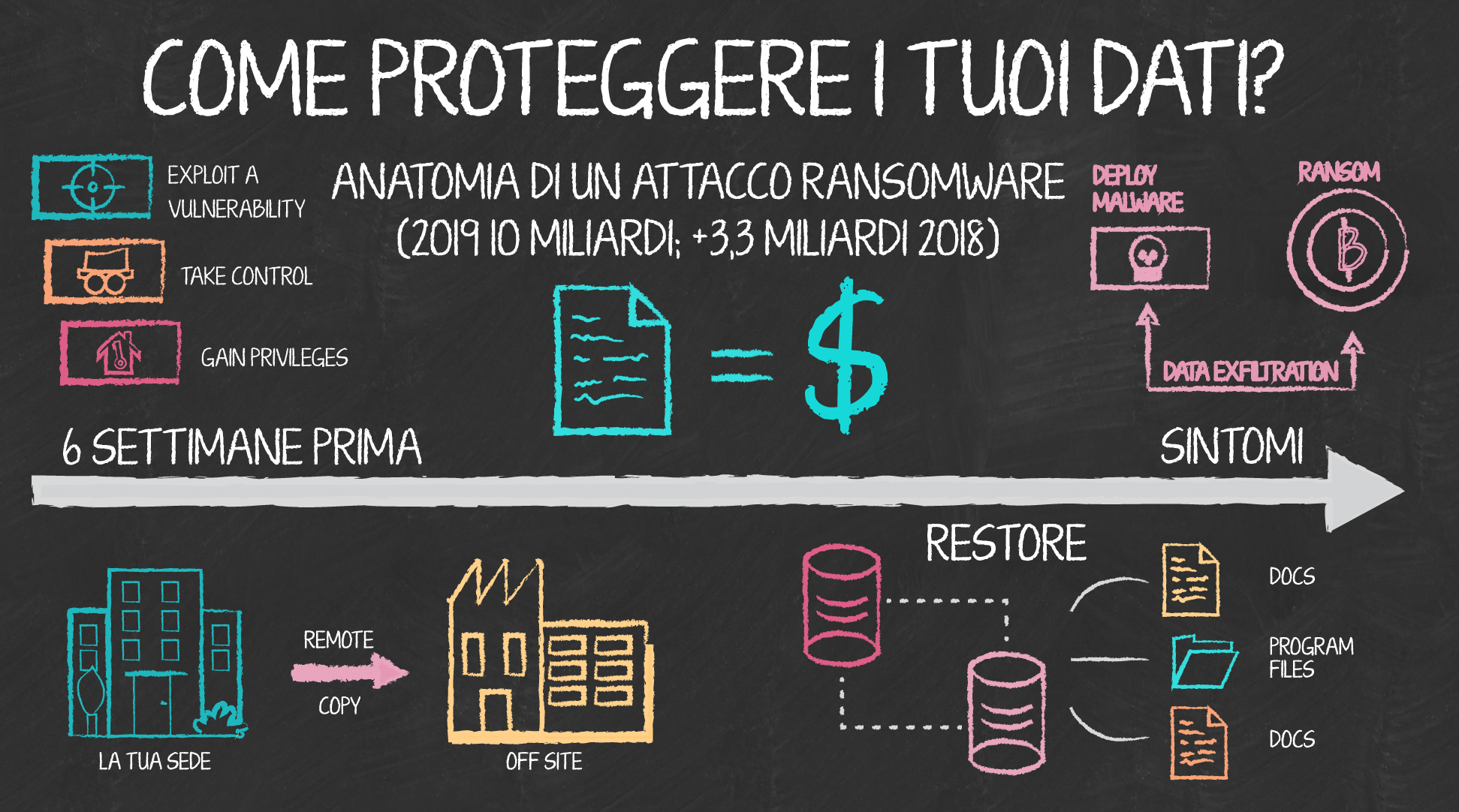

Diverse ricerche in ambito cybersecurity hanno messo alla luce un trend preoccupante e con valori di crescita esponenziali riguardo agli attacchi ramsomware.

L’ENISA (European Union Agency For Cybersecurity) ha confrontato i dati del 2019 rispetto al 2018. L’analisi ha permesso di:

- Evidenziare l’aumento dei miliardi di euro spesi per pagare i riscatti (tot. 10 miliardi con +3,3 miliardi rispetto al 2018)

- Verificare la crescita del 365% di rilevamenti in ambito business

- Attribuire il 28% dei security incident ai ransomware

I dati del 2020 non sono ancora disponibili, ma considerando la pandemia da COVID-19 e l’utilizzo massivo dello smart working, si stima il raddoppio degli attacchi ransomware rispetto al 2019.

Ci sono alcuni ulteriori aspetti che vanno sottolineati:

- Gli attacchi sono sempre più sofisticati e l’evoluzione verso l’esfiltrazione dei dati è ormai una nuova abitudine

- Il target degli attacchi si sta muovendo sempre più verso il settore business

- Le PMI rimangono un target interessante, ma ci sono movimenti importanti verso aziende di grandi dimensioni e multinazionali

Questi aspetti denotano che non esistono target NON a rischio e che le difese non potranno mai mitigare completamente il rischio che un attacco vada a buon fine.

Scopri 10 casi ransomware da cui potresti

imparare qualcosa

Scarica il libro di Cybergon "Ransomwars: Castle has fallen"

L'anatomia di un attacco

Per meglio definire un piano d’azione, analizziamo l’anatomia delle nuove forme di attacco.

Il momento più eclatante, in cui il ransomware “chiede il riscatto”, è soltanto lo step finale di una catena di azioni che sono state eseguite precedentemente. Se si manifesta questa fase, possiamo affermare con certezza che le difese non hanno avuto effetto e nessuna attività di detect dei sintomi e comportamenti anomali durante le fasi precedenti hanno permesso di bloccare il completamento del processo.

Se ripercorriamo tutti gli step, possiamo notare che le prime 3 azioni compiute all’interno dell’attacco hanno come obiettivo quello di ottenere privilegi sfruttando una vulnerabilità.

Dobbiamo però focalizzarci sulla fase centrale in cui viene eseguito il deploy del malware e inizia la Data Exfiltration che si conclude con la crittografia dei dati sorgenti e la richiesta del riscatto. Il tempo totale di questo processo impiega mediamente 6 settimane e in molti casi raggiunge anche i 3 mesi.

Ecco perché è importante avere all’interno della propria azienda uno strumento che permetta di identificare le varie fasi dell’attacco, focalizzandosi sulle azioni di detect avendo strumenti di respond. È consigliato attivare un SOC che possa lavorare in 24x7 e abbia strumenti e competenze per poter identificare e bloccare gli attacchi.

Contatta Cybergon per richiedere l’intervento del SOC

L'importanza del Backup

Non potendo però escludere a priori che un attacco possa andare a buon fine, è indispensabile avere la certezza di poter ridurre gli impatti IT e di business. Per far questo, uno degli strumenti che abbiamo a disposizione è proprio il backup che deve essere disegnato con tutte le caratteristiche e best practice anti-malware.

Sono state diverse le aziende che si sono trovate ad avere la necessità di ripristinare i dati da backup e a scoprire di avere delle grosse scoperture. Sono molti i casi famosi di aziende italiane che hanno dovuto bloccare la produzione con un down totale di diverse settimane, la perdita di parte dei loro dati e un ritorno negativo sulla propria reputazione.

Nel momento in cui si è di fronte a questa situazione, spesso si valuta il pagamento del riscatto. Tuttavia il riscatto stesso ha però alcuni aspetti critici:

- Non è possibile avere la certezza che i dati vengano davvero recuperati. La ricerca dell’ENISA infatti riporta che nel 2019 il 45% delle organizzazioni attaccate abbia pagato il riscatto, ma un quarto di loro ha comunque perso i dati.

- In questo modo si finanzia indirettamente il cybercrime

- In molte nazioni questa operazione è illegale

Anche il NIST (National Institute of Standard and Technology) in collaborazione con il NCCoE (National Cybersecurity Center of Excellence) suggerisce alcune metodologie e best practice per avere una soluzione di backup che possa essere pronta per rispondere ad un attacco ransomware.

Possiamo suddividere le raccomandazioni all’interno delle 3 fasi principali:

- Planning: creare un backup plan che deve essere eseguito con attenzione durante la prima implementazione della soluzione e infrastruttura di backup, ma deve inoltre diventare un processo ricorsivo. Le aziende subiscono modifiche nel tempo, le tecnologie variano velocemente e nascono continuamente nuove minacce per cui bisogna tenere aggiornata la strategia di data backup.

- Implementantions: questa fase ha lo scopo di realizzare quanto definito all’interno del backup plan e deve essere validata in ogni sua parte prima di passare a servizio. Un processo dove entra in gioco anche la Data Security indispensabile per la protezione del dato. Fare un backup non significa automaticamente che quel dato sia al sicuro, significa solo averlo salvato in un altro luogo rispetto alla sua sorgente. Il dato oggi è il principale obiettivo di un attaccante e di fatto per garantirne la sicurezza, deve essere ben protetto e non controllabile da utenti esterni non autorizzati. Proprio per questo motivo sono nati nuovi strumenti evoluti che si aggiungono alle funzioni di default, come la criptazione del dato e la sua immutabilità. Non proteggere in modo corretto l’accesso al dato di backup, è come portare i propri soldi in una cassaforte per poi lasciarla aperta e senza codice di sicurezza.

- Testing: eseguire test ricorrenti sui dati giornalieri e test pianificati almeno una volta all’anno per accorgersi in tempo di scoperture o di una soluzione non pronta a rispondere ad un attacco ransware nel momento del bisogno.

Il backup è una delle metodologie di mitigation nel caso di un attacco ransomware.

Scopri le altre nella guida di Cybergon "Ransomwars: Castle has fallen"

Affinché le fasi sopra possano essere realizzate è necessario approfondire alcuni dei temi di maggiore rilevanza.

- Hardware funzionante e backup on-site: avere un backup on-site su un hardware di qualità, che è possibile monitorare, è la base della catena di best practice evidenziata di seguito

- Ambito del backup: Il punto iniziale su cui basare una efficiente strategia di backup riguarda la definizione di cosa è necessario salvare, tenendo presente il valore per il business. È chiaro che l’anagrafica dei fornitori, dei clienti, il catalogo prodotti, i dati personali dei dipendenti hanno un peso diverso rispetto al contenuto del sito internet statico o alle foto che sono state condivise sui social network o anche ai dati storici di produzione. In base a tale valore è possibile definire le priorità di investimento

- RTO: Definire il tempo accettato o desiderato per il restore dei dati. Sottovalutare il tempo di ripristino potrebbe aumentare il fermo durante un attacco ransomware.

- RPO e Retention: Definire il recovery point desiderato ovvero la foto più vecchia del dato che è possibile accettare per ripristinare l’operatività. Oltre che alle necessità di business, è necessario approfondire il modo con cui viene eseguito un attacco ransomware: prima di manifestare la sua presenza possono passare anche oltre 3 mesi. Per questo motivo è consigliato approcciare il tema della conservazione delle copie di backup.

- Un backup giornaliero con retention almeno 31 giorni

- Un backup mensile con retention di 12 mesi

- Un backup annuale

- Copie off-line: per ridurre il rischio che un ransomware possa compromettere anche il repository del backup è buona norma salvare offline, cioè all’interno di un dispositivo o soluzione non accessibile se non con attività manuali, i dati più riservati e/o le informazioni necessarie per poter ripristinare velocemente l’operatività aziendale. In questa categoria risiedono i repository delle password, le chiavi di crittografia, i certificate digitali e in generale tutte le informazioni utili da avere subito a disposizione o con alto valore per il business.

Ready to recovery (and test!!): dopo aver definito l’ambito del backup, aver implementato un monitoraggio continuativo dei job di backup, aver inserito una pianificazione di test di restore, è consigliato eseguire un test completo molto simile a quanto viene eseguito durante un DR test.

Vuoi approfondire il tema del ransomware e del backup?

Compila il form e scarica la guida completa "Ransomwars: Castle has fallen" di Cybergon